Количество DDoS-атак в третьем квартале выросло на четверть

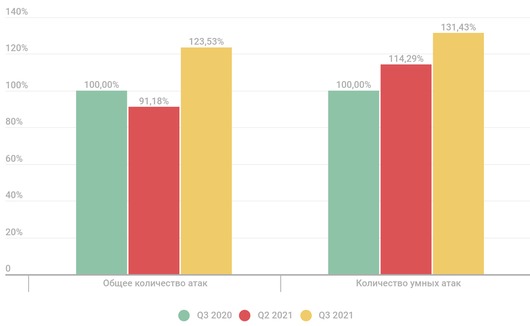

В третьем квартале общее число DDoS-атак увеличилось почти на 23,5% по сравнению с аналогичным периодом 2020 г., а продвинутых (которые часто являются целевыми) – на 31,4%, утверждается в отчете «Лаборатории Касперского». Кроме того, в августе был поставлен рекорд по количеству таких инцидентов в день за последние несколько лет – 8825. Средняя и максимальная продолжительность DDoS-атак снизились и составили 2,84 часа и 339 часов соответственно. Большинство нападений представляли собой SYN-флуд.

В числе крупнейших целей – организации, борющиеся с пандемией, государственные учреждения, разработчики игр и специализирующиеся на кибербезопасности медиа. Больше всего атакованных ресурсов располагалось в США, Гонконге и Китае. Эксперты зафиксировали серию политически мотивированных атак в Европе и Азии, атаки на разработчиков игр и на образовательные ресурсы.

Для проведения некоторых крупных DDoS-атак в третьем квартале использовался новый мощный ботнет Mēris, который состоит из производительных сетевых устройств (преимущественно компании Mikrotik) и использует в атаках технику конвейерной обработки HTTP. С его помощью были атакованы, в том числе два известных медиа по кибербезопасности – блог Krebs on Security и журнал InfoSecurity Magazine.

Также третий квартал принес два новых вектора DDoS-атак, потенциально представляющих серьезную угрозу, в том числе для крупных веб-ресурсов. Группа исследователей из Мэрилендского университета и Колорадского университета в Боулдере нашла способ подделывать IP-адрес жертвы по протоколу TCP. Атака, описанная исследователями, злоупотребляет устройствами безопасности, расположенными между клиентом и сервером (так называемыми мидлбоксами) – брандмауэрами, балансировщиками нагрузки, NAT, DPI (Deep Packet Inspection) и др. Если отправить на такое устройство запрос от имени жертвы на обращение к запрещенному ресурсу, ответ может значительно превосходить его по размеру. Так, исследователи обнаружили более 386 тыс. устройств, дающих фактор амплификации свыше 100, из них более 97 тыс. могут усиливать атаку более чем в 500 раз, а 192 – более чем в 51 тыс. раз.

Вторая атака, описанная компанией Nexusguard и получившая название Black Storm, позволяет злоупотреблять любыми сетевыми устройствами. Злоумышленник может отправлять запросы на закрытые порты устройств в сети поставщика услуг связи (CSP) от имени других устройств, находящихся в той же сети. Устройства-получатели отвечают на такие запросы сообщением о том, что порт недоступен. Эти сообщения потребляют много ресурсов при обработке, в результате устройства-жертвы оказываются перегружены и неспособны принимать легитимные запросы. Исследователи отмечают, что этот метод позволяет злоумышленнику вывести из строя не только отдельные серверы, но и всю сеть провайдера, в том числе крупного.

Источник: ko.com.ua